この世の中の暗号がすべて無力になるかもしれない

SSL/TLSの項でも触れられているが、秘密を守るための暗号技術の開発は何世紀にもわたって続いてきた。そのおかげで、ネットで銀行振込や買い物を安心してできるわけだけれど、世の中そんなに甘くなかった! というのが今回の話。どういうことかというと、「現在、多くの人が使っている暗号化技術が無力化する」可能性があります。

マジか!? と世界の研究者たちを震撼させたのは、1994年に発表された"ショアのアルゴリズム"理論。発表した米ベル研究所の研究者ピーター・ショアさんいわく、「量子コンピューターが実現すれば、現在の暗号はすべて破れてしまう」。

なるほどそういうことか。......で、量子コンピューターって?

現在のコンピューターは、1ビットで0か1(有か無か)の1つの状態しか表すことができない。

量子力学の原理を利用した量子コンピューターでは、1量子ビットあたり2つの状態を表すことができる。

たとえば「00000000」から「11111111」の組み合わせから特定の条件を選ぶ場合、今のコンピューターは律儀に総当たり計算をして解を探すが、量子コンピューターでは大量の組み合わせを1回の計算で完了できます。

これはつまり、大量の計算を並列して一度に行うようなものなのです。

解読に時間がかかる=解読できない、の常識が覆る

コンピューターにも得意・不得意があります。得意分野は、たとえば「5672343x2789045」のような桁数の多い掛け算の解は一瞬で出せます。

一方、苦手分野は「500737055の素因数分解」のような、割り出す作業です。これはかなりの時間が必要で、200桁の素因数分解には何年もかかってしまうという。

現代の暗号技術は、このコンピューターの不得意分野を逆手にとって開発された。

今、一般的に普及している暗号は素因数分解の原理を利用していて、暗号文の規則性を複雑にして解読に時間がかかるようにしています。

国家機密や軍事用のドキュメントに使われる暗号ともなれば、解読まで200億年かかるものもあります。

つまり「200億年もかかるなら解読しようと思ってもあきらめめる」→事実上、解読不能。ということで世界中の人が安心してRSA暗号を使っていました。

ところが、量子コンピューターはものすごく計算が速いです。

何年もかかると考えられていた暗号解読を、ひょっとしたら一瞬で終わらせてしまうかもしれません。

暗号解読をあきらめるどころか、ひょいひょい突破してしまったら、世界中が大混乱に陥ること必至です。

そういうわけで、世界中の研究者が血眼になって開発を進めているのが「量子暗号」です。

謳い文句は「絶対に解読できない暗号」。

本当に、文字どおり、解読できないシロモノだ。

盗聴、ハッキング、一発検知で安全を確保!

量子暗号(Quantum cryptography)は、量子コンピューターと同様、量子力学の原理を応用した暗号技術です。細かい説明は省くが、量子暗号がデータの受け渡しに使うのは光子(光の粒、量子の一種)です。

その特徴は、少し触れただけでも性質が変わってしまう点にあります。

だから、暗号を解読するための鍵を光子で送れば盗聴された時点で鍵が壊れてしまうため、受信者は盗聴に気付くことができるし、暗号は解読されない。

量子暗号の研究は世界中で進められており、実用化のための技術開発はほぼメドがついたといわれています。

ただし、データを運ぶ光子を規則正しく生成・検出する専用装置が必要となります。

価格は1台1千万円以上と高額で、送信側/受信側にそれぞれ必要になります。

また、安全に光子を伝送できる距離は従来400kmが限界とされていたが、2015年末には800kmまで延ばすことに成功したというニュースが飛び込んできました。

もうひとつ、課題といえば、量子コンピューターの実用化について。研究は日進月歩で進んでいるが、どんなに早くても、実用化まで20?30年かかるといわれています。

今すぐ世界中の暗号が破られてしまう! なんてことは起こらないので、ひとまずはどうかご安心をしてください。

驚異的な暗号のドイツの発明家シェルビウスが発明し、1925年にドイツ軍が採用した暗号機エニグマは長い間ドイツ軍の通信の秘密を支えてきた。エニグマの暗号方式は換字式暗号のひとつだが、3枚のローターと数本のプラグの位置を交換することができるため鍵の個数は膨大な数になり、一文字打つたびにローターが回転し回路が変更されるので、単純な換字式暗号とは違い、同じ文字がその位置によって別の文字へ変換されるなど複雑なものである。操作も簡単で特別に訓練を積んだ専門家でなくても扱うことができた。エニグマの暗号機そのものはやがて連合国側も手に入れ解析を進めたが、コードブックの奪取以外の方法ではなかなか解読することは出来なかった。

解読は不可能かと思われたエニグマであったがイギリスの暗号解読者アラン・チューリングらによって理論的な解読がなされることとなる。チューリングが開発した理論でも膨大な計算が必要であり、最初は手作業による人海戦術で計算を進めていたが、やがて開発された暗号解読器、通称"The Bombe"によって大きく手間が軽減されることとなる。このBombeは計算を行える機械としてその後のコンピュータの発明にも影響する。暗号解読法は軍事機密であるため、大戦終了とともにBombeは廃棄されてしまい現在は残っていない。このように軍事機密として闇に葬られてしまった暗号の歴史も少なくないと考えられる。

またこの頃には戦況の変化のスピードが高まり、暗号通信にも速度が求められることとなった。単純に複雑なだけでは暗号化や復号に時間がかかり、実用性が乏しくなってしまうが、暗号機の登場は暗号化の速度向上にも貢献している。だが、それらの裏を掻くかの如く、アメリカ軍はアメリカ先住民ナバホ族の言葉であるナバホ語を、第二次大戦中に電話通信の暗号として利用した(コードトーカー)。ナバホ族出身の兵士同士が会話をするだけなので通信はとても早く正確で、ナバホ族の言葉は大変複雑な上に類似する言語が存在せず、日本軍は解読どころか暗号文を書き留めることすらできなかったという。これらのエピソードは映画「ウインドトーカーズ」でも描かれている。

だが、その日本も外務省と在ドイツ日本大使館の間で、重大な軍事機密事項の情報連絡を早口の薩摩弁で行うという同種のアイデアを実行している。これについては通常の国際電話で会話したため、アメリカ軍は当然の如く傍受したが、解読に困難を極め、最初はほとんどまともに解読ができなかったという。また、日本の外務省電文や海軍はエニグマを過信し、コードブックの変更や秘匿の維持を怠ったため、連合国に早期に破られてしまったのに対し、陸軍は換字式暗号を併用した複合暗号を使用し、しかも表意文字(漢字)と表音文字(仮名)を織り交ぜたものだったため、解読が大幅に困難になった。基本的な解読法が判明したのは戦争の趨勢も決まった1944年末で、完全な解読は終戦まで出来なかった。

コンピュータと暗号

1940年代、第二次世界大戦終了前後に開発が始まったプログラム可能な電子計算機(コンピュータ)の登場は機械式暗号の信頼性をさらに失速させる。コンピュータは自由にプログラムを設定でき、任意の機械式暗号をシミュレートできる上に暗号化・復号のスピードも桁違いで、暗号鍵を総当りで調べる、暗号文を統計処理して暗号鍵を推測する等、暗号解読の強力なツールとなる。初期のコンピュータにはコロッサスのように暗号解読を目的として開発されたものもある。一方で1947年のトランジスタの発明、1958年の集積回路の発明など半導体技術の進歩は暗号にも大きな影響を与え、機械式では実現不可能な複雑なアルゴリズムでも実現可能になった。信頼性の高い暗号が、手軽に利用できるようになったのもコンピュータや半導体技術が出現してからである。

ブロック暗号の誕生 1970年代、ホルスト・ファイステルにより換字式暗号と転置式暗号を組み合わせた換字-転字暗号が提案され、DESの原型となるブロック暗号 Lucifer が誕生した。

エニグマなどの機械式暗号は、ブロック長が数ビットで、換字表の切替周期の長さとその統計的ランダム性を向上させた換字式暗号であるが、ブロック暗号はブロック長を64~128ビットと大きくし、換字と転置を繰り返すことで暗号文を作成する方式である。単純換字式暗号の換字表の種類は26!サイズであるが、ブロック長が64ビットのとき、(2^64)!という巨大なサイズとなる。

ただ、Luciferの換字表(Sボックスと呼ばれる)の設計には問題があり、解読が容易であった。その為、DES規格制定の際、当時のコンピューターを駆使してSボックスの検証が行われた。しかし助言したNSAがSボックスの設計方針(差分解読法への耐性)を明らかにしなかったため、裏口(バックドア)を仕掛けたとの疑惑が残った。

鍵配送問題と公開鍵暗号 コンピュータの性能が向上するにつれ、暗号の安全性は、コンピュータをもってしても解読を防げる程度にまで達したが、暗号技術は別の壁にぶつかる。

共通鍵暗号で通信をするには予め鍵を相手に送っておかなければならないが、その鍵を暗号化せずにそのまま送信すれば第三者に盗まれてしまう。安全に鍵を配送するのは多額のコストがかかり、これが鍵配送問題と呼ばれる問題である。 鍵配送問題の例として、敵国に侵入したスパイに暗号鍵を送信していると推測される放送もある(ナンバーステーション、乱数放送)。

鍵配送問題を解決すべく、1976年にホイットフィールド・ディフィDiffieとマーチン・ヘルマンHellmanが公開鍵暗号系の概念を提案する(Diffie-Hellman鍵共有)。これは共通鍵暗号系と違い、暗号化と復号に別の鍵を使う、というアイデアである。暗号化の鍵は誰でも入手できるように公開してもよく、送信者はその公開鍵で暗号化して送信し、受信者は復号鍵で平文に戻す。公開された暗号化鍵では復号できず、復号鍵は受信者しか知らないので、通信の秘密は保たれる。

具体的な公開鍵暗号方式として有名なRSA暗号はその翌年に発表された。その後、ラルフ・マークルMerkleとヘルマンの二人が公開鍵暗号方式であるMerkle-Hellmanナップサック暗号を提案したが、この暗号方式は後に解読されてしまった。暗号ソフトウェアはフリーウェアとして公開されているPGPなどもあり、誰でも安心して通信できるようになった。

現在ではもっぱらソーシャルエンジニアリングによる鍵や情報の流出の危険性のほうが問題となっている。コンピュータのパスワードを複雑なものにする、パスワードのメモを机やゴミ箱に放置しないなどの対策が必要となる。

最強暗号 シーザー暗号

(日本以外ではカエサル暗号やカエサル・シフト暗号の表記が一般的です)

シーザー暗号とはいわゆる平文の各文字を別の文字に変換して、平文の解読を困難にする換字暗号の一種で、紀元前に発明された暗号化技術です。これは文字の「並び」を事前に決めた文字数分シフトさせて、シフト後の文字で文章を記述します。逆に復号化の際はシフトさせた分を逆にシフトさせて復号化します。

実際シーザー暗号を用い、アルファベット表記で書かれた文の各文字をシフトさせて暗号化をしてみます。今回は2文字分後ろにシフトさせてみます。2文字分シフトさせると、下記のようになります。

a → c

b → d

c → e

例えば筆者の名前、yuta furukawaを上記のルールで暗号化すると、

yuta furukawa → awvc hwtwmcyc

となります。暗号化されたawvc hwtwmcycを盗聴したとしても意味不明の文字列ですが、アルファベット表記で2文字分逆にシフトさせて復号化するというルールを知っていれば、yuta furukawaという文字列に復号化することができます。

現代のインターネットで実際に使用される暗号化技術はこんな簡単なものではありませんが、暗号化と復号化のルール(今回の例では暗号化の際2文字分シフトさせるということ)を事前に通信する二者間で共有しておくという根本の仕組みは何も変わりません。

今回挙げた例の他にも、ヴィジュネル暗号、エニグマ暗号、AES、DESなどさまざまな暗号化技術があります。気になる方はぜひ調べてみましょう。

通信の傍受を防ぐセキュリティプログラム

Wi-FiとはスマホやパソコンとWi-Fiルーターなどのアクセスポイントを結ぶ無線ネットワークのことだ。いまや私たちの生活になくてはならないものといえるが、空中を飛び交う目に見えない通信手段である無線は、悪意あるハッカーなどに傍受されるリスクもある。そこで、Wi-Fiネットワークを行き来するデータをハッカーによる盗聴から防いできたのがWPAという暗号化方式だ。WPA3というのは、2018年に登場したWi-Fiのセキュリティプログラムの最新版。WPA3は、いわばWi-Fiネットワークの最新の守り神である。

Wi-Fiの規格はWi-Fiアライアンス(Alliance)という世界的な業界団体が定めている。セキュリティについてもこのWi-Fiアライアンスが中心となってその対策を講じており、WPA3もWi-Fiアライアンスが策定したセキュリティ・プログラムだ。では、いったいWPA3がどういう働きをしているのか? それはWi-Fiのセキュリティの歴史から見るとわかりやすい。

最強といわれたWPA2

セキュリティプログラム Wi-Fiというものが登場して間もない1999年に、Wi-Fiのためのセキュリティ手段として用いられたのがWEPというプログラムだった。ところが2001年にはこのWEPの脆弱性(プログラムの弱点)をついた暗号解読法が発見され、もはや安全とはいえなくなった。そこで登場したのが「TKIP(ティーキップ)」という暗号化技術を搭載した2001年のWPAであり、その改良版として2004年に登場したWPA2だった。ここで暗号とはなにか、ちょっと説明しておこう。ネットのやり取りで使われる暗号とは、暗号をつくるプログラム(手順)と、その暗号を復号(暗号を解読することをいう)するための鍵(文字や数字)からなる。コンピュータを使って暗号をつくるプログラムは、実はその多くが公開されている。だから、その気になれば、誰だって暗号をつくることができる。でも、その暗号を解くために必要な鍵がなければ、その暗号文を解読することはできない。

たとえるとこんな感じ。暗号文が金庫の中に入っている宝物だとして、その金庫の鍵がダイヤル式の番号鍵だったとしよう。とすれば、その金庫を開けるためにはその鍵の番号(数字)が必要だ。つまり、金庫の中に宝物を入れること(暗号化すること)はだれにでもできるが、その金庫の鍵を開けるのは秘密の番号を知っている人だけというわけだ。そして、この番号である数字のケタ数が大きければ大きいほど番号鍵は破られにくいということになる。

発見されたWPA2の脆弱性

プログラム WEPはこの鍵のケタ数が短く、しかも推測されやすいという脆弱性があった。一方、WPAやWPA2で使われているTKIPは、通信の途中で頻繁に鍵を変えてしまう。金庫の例でいえば、昨日と今日では番号鍵の数字が変わってしまうようなものだ。つまり、TKIPによって、ハッカーがネットワークへ侵入するのはほぼ不可能となり、これでWi-Fiネットワークは絶対安全だとだれもが考えた。ところが……。この強力だと思われていたWPA2にも、2017年10月に致命的な脆弱性があることが発見されてしまった。この脆弱性はKRACK(クラック)と名づけられ、世界中の技術者に波紋が広がった。もはやWPA2も安全ではなくなったのだ。そして2018年、そんなWPA2に取って代わるべく生まれたのが、脆弱性を根本から解決し、さらに強固で堅牢になった暗号技術を備えた、このWPA3というわけだ。

WPA3の特徴

では、WPA2とWPA3はどこが違うのか。クライアント(スマホやパソコンのこと)がWi?Fiルータに接続するとき、まず最初にパスワード認証や暗号鍵の設定などをお互いにおこなうのだが、これをハンドシェイクという。まさに2つのマシンが握手(ハンドシェイク)をするわけだ。WPA2の脆弱性は、このハンドシェイクの段階にあり、ハッカーはここから暗号鍵を盗むことができた。

それを防ぐべく、WPA3は「SAE」というまったく新しい仕組みのハンドシェイクを搭載した。これは楕円曲線暗号という新しい暗号理論に基づいたもので、ハンドシェイクの段階で乱数が混じった数字を送り合い、暗号鍵そのものは送らなくて済むため、暗号鍵が盗まれることがないのだ。また、この仕組みでは、たとえば「123456」などという短くて見破られやすいパスワードだったとしても、パスワードだけではハッカーには暗号を解読することができない。セキュリティ意識が低い人でもWPA3は守ってくれるというわけだ。

Wi?Fiアライアンスによれば、この新しいハンドシェイク技術では、想定されるパスワードを手当たり次第に入れていくハッカーの「辞書攻撃」なども撃退できるという。ほかにもWPA3の企業向け規格では、暗号鍵の長さが192ビットという(普通は長くても100ビット程度)、軍事にも利用できるという暗号強度になっているなど、多くの点で飛躍的な強化が図られたのだ。

WPA3が普及するまでの課題

フリーWi-Fi とはいえ、このWPA3にも課題がある。WPA3が普及するにはWPA3対応のWi-Fiルーターへの転換や、スマホ、パソコンのOS対応が必要で、そのルーターやOSの対応が整うまで、WPA2の環境でWi-Fiを使い続けなければならないのだ。ただし、攻撃対策も進んでおり、KRACKが見つかって以降、多くの企業や技術者たちが対策を懸命に探し出したことにより、現在では、最新のOSにしたり、ルーターのファームウェアをアップデートすることでKRACK攻撃から通信を守ることができるようになっている。

一方で気をつけなければいけないのが、公衆Wi-Fiだ。街やお店で提供している公衆Wi-Fiネットワークには、WPA2どころか、いまだWEPを搭載している古いWi-Fiルーターを使っているところがある。クレジットカード情報など、大事な個人データを盗まれないためにも、スマホのユーザーならば、以下のことに気をつけてWi-Fiを使うようにしましょう

重要書類のセキュリティーにも一役買います。

スマートフォンをかざせば、格納されたURLやメッセージを読み取れるQRコード。それと同じようなことを、フォントでやってしまおうという研究が進んでいます。

フォントの形状を肉眼ではわからないくらい歪ませ、その歪みの形に別の文字を仕込む方法「FontCode」という暗号をコロンビア大学が編み出しました。

コロンビア大学のチャンシ・ズン准教授らの研究チームは、文書中に肉眼では確認できない秘密のメッセージを埋め込む技術「FontCode」の開発に成功しています。

FontCodeが役に立ちそうな分野についてズン氏は、「スパイ活動に関連する使い道はもちろんのこと、文書の改ざん防止や著作権保護を望む企業、そして小売業者やアーティストが文書の外観やレイアウトを変更せずにQRコードやメタデータを埋め込むような場合が考えられます」と語っています。研究チームはこれらのニーズを実現するため、ステガノグラフィーの研究に着手し、文書中にテキストデータやメタデータなどの情報を埋め込む「FontCode」の実現に成功しました。

FontCodeは、以下のようにフォントに使われている線の太さやハネ、曲がり具合などの部分を変化させ、それぞれに対して「1」「2」「3」などの数字を割り当てます。この変化は1つの文字に対して複数のパターンを用意しておくことが可能なので、たとえば「a」という一つの文字に対して複数の数字を持たせることが可能です。

フォントの違いを肉眼で捉えることは困難ですが……

コンピューターであれば認識することが可能で、文書内に隠されたメッセージを簡単に取り出すことができます。

また、秘密のメッセージを文書中に埋め込む場合は、ユーザーが入力したメッセージをFontCodeが数字に変換。その後、文書中からフォントを変化させる場所(ピンク色)を取り出し、数字に合わせたフォントに変換することで、情報を埋め込むことが可能となります。

さらにFontCodeはメッセージを暗号化して、特定の人物以外に読み取られないようにすることも可能です。数字とフォントは、以下のように1対1で紐付いていますが、この対応付けを入れ替えることで、暗号化された状態で情報を埋め込むことが可能になります。

このため、秘密のメッセージを読み取るには、メッセージを埋め込んだ人物と同じ「フォントと数字」の対応表(共通鍵)を持っておく必要があり、第三者に読み取られる可能性は低くなります。

FontCodeによって埋め込まれたメッセージは、変化されたフォントの文字さえ認識できれば、読み取ることが可能です。このため、FontCodeを埋め込んだ文書は、紙媒体、画像ファイル、PDFファイルなどの保存形態に依存しないという特徴があります。また、暗号化に利用可能なフォントとして「Times Roman」「Helvetica」「Calibri」など一般的なものに対応していることから、ズン氏は「汎用性が高い」と語っています。

ズン氏らの研究チームは、FontCodeでURLなどのテキストが埋め込まれたポスターや文書などから、QRコードのようにスマートフォンのカメラで撮影して利用することを想定しています。しかし、撮影する角度や照明などによってはフォントの細かな変化を読み取れなくなり、埋め込まれた情報を正確に読み出せなくなるケースがあることが問題点として指摘されていました。

そこで、ズン氏は読み取れない文字を救済するため、中国の剰余定理を使って推測する方法を考案しています。これは、「ある値を3で割った剰余、5で割った剰余、7で割った剰余から元の値を特定する」というように、複数の剰余の値から元の値を導出できるというもので、FontCodeではこの定理を用いて欠損した文字を導き出す仕組みを実装し、最大で25%の文字が認識できない状態であっても元のメッセージを抽出することを可能にしました。

ズン氏は「FontCodeは英数字のみの対応となっていますが、今後は中国語を含めた他の言語に対応するように拡張する予定です」と語っています。

なお、「FontCode」の仕組みは、YouTubeで公開されているムービーでも解説されています。

スマホの暗号

通常のコンピュータだけではなく、1人1台持っているといわれるスマホでも暗号は使われています。

例えば、Wi-Fiで使われる暗号には、初期に使われていたWEP、WPA、WPA2、WPA3があります。

WEPは、無線LAN用に誕生した最初の暗号化技術のため、採用機種が多く旧型の製品でも利用できます。しかし、既にいくつかの弱点が見つかり解読されやすく、通信している内容を改ざんされること等があり、現在はあまり使われていません。

WPAは、WEPの弱点を補強し、TKIP( Temporal Key Integrity Protocol)と合わせて利用されています。WEPよりも強力ですが、今ではいくつかの弱点が発見されており、万全ではありません。

WPA2は、WPAをさらに強化した規格で、AES(Advanced Encryption Standard)と併用すると、現在普及している中では解読されにくい暗号通信が行えます。 2004年の規格策定から10年が経過し、弱点も見つかっています。

そして現段階で最強のセキュリティーであるWPA3がある。「SAE(Simultaneous Authentication of Equals)」と呼ばれる新たな認証技術で安全性を高めた、2018年に策定の最新規格です。 しかし、最新すぎるがゆえに、対応製品があまりありません。

State Secret

Computer

Privacy

これらに共通していることは何でしょうか?

それは、

暗号

です。今の私たちの生活に 私たちが普段生活しているときに、「暗号」を意識することはあまりありません。友人や家族と会話をするときも、お店で商品を買うときも、私たちは暗号を使わずに相手とやりとりしています。それは多くの場合、相手と対面で、周囲に知られても問題のないやりとりをしているからです。

一方で、コンピュータを使って通信を行うインターネットなどの世界では、「相手にだけ伝えたい重要な情報を他の人に知られてしまう(盗聴)」「伝えたい内容を誰かに書き換えられてしまう(改ざん)」「やりとりしている相手が実は本人ではない(なりすまし)」といった事態が発生するリスクがあります。

「暗号」というと、「データの内容を他人が見ても分からないように変換する方法」をイメージする方が多いかもしれません。これは「暗号化」と呼ばれますが、インターネットの世界の暗号技術には、他にもさまざまな仕組みが含まれています。

それから、このページのタイトルに暗号を隠しました。

このHPにある暗号を使ってを使って解いてみてください。

正解かどうかわかるように、答えを解くたびにあなたに呼びかける言葉が出てくるようにしました。

ご回答できることをお待ちしております。

ヒエログリフHieroglyph

現存する最古の暗号は、紀元前3000年頃の石碑に描かれているヒエログリフ(古代エジプトで使われた 象形文字)であるとされています。ヒエログリフは長い間解読不能な暗号とされてきましたが、19世紀に ロゼッタ・ストーンの研究が大幅に進み、以降ヒエログラフ解読のきっかけになりました。 紀元前6世紀頃、古代ギリシャの都市国家・スパルタでは「スキュタレー暗号」が用いられました。この方 式では、あらかじめある太さの棒(スキュタレー:図1)を持った暗号文の送り手がその棒に革紐を巻きつ けて棒に沿って文字を書き、その革紐だけを受け手に送るというものです。受け手が同じ太さの棒を持って いる場合は、革紐を巻きつけると解読できるという暗号の仕組みになっています。このように、文字を読む順番を並べ替えることによって暗号化する方式を「転置式暗号方式」といいます。

昔の日本の暗号

日本の昔の暗号とは違いますが、当て字を使ってやり取りをしていたのがありました。当て字でいえば、『宇治拾遺物語』に、小野篁が嵯峨天皇から読めと命じられた「子子子子子子子子子子子子」が有名ですよね。

これは、「猫の子、仔猫、獅子の子、仔獅子」と読みます。

他にも、「刹那」と書いて「とき」、「瓜荷鋸美苗」と書いて「怪我の功名」、そして「海」の「あいうえお」の「あいうえお」というのもあります。

「あ」が「海女(あま)」、「い」が「海豚(いるか)」、「う」が「海胆(うに)」、「え」が「海老(えび)」となります。

失われかけの暗号

数字の大字(だいじ)は、単純な字形の漢数字の代わりに用いる漢字です。他の漢数字や片仮名との混同、改竄による詐欺を防ぐため、法的文書や会計書類(例えば戸籍や領収書や登記など)で用いられています。 例えば、領収書に「金一万円」と書くと、後から「丨」や「L」などを書き加えて「十万円」や「廿万円」(20万円)や「千万円」にしたり、「二」を書き加えて「三」にしたりする改竄が容易に可能である。同じく、「六千円」を汚い直筆で書けば、「大干円」と相手に誤認させる事も可能になります。 逆に「金三万円」と書かれた領収書を受け取ると、提出時に「(一や二を書き加えて)三万円に水増ししていないか」と疑われる恐れもあります。 これらの疑いは、漢数字が縦線と横線の組み合わせで成り立っており、なおかつ漢数字が画数の少ない文字で表記されることに由来します。そうした疑いを払うために、意図的に画数が多く難しい漢字を用いることで改竄を防ぐようにしたのが、大字の存在理由です。例えば、「一」に対応する大字の「壹」、「六」に対応する大字の「陸」、「千」に対応する大字の「阡」、「万」に対応する大字の「萬」では、「一」「六」「千」「万」のような改竄はできません。 日本では、8世紀初頭に編纂された大宝律令において公式文書の帳簿類に大字を使う事が定められています。「凡そ是れ簿帳・・・の類の数有らむ者は、大字に為れ」(公式令66条)とされ、東大寺の正倉院に残る天平時代の戸籍や正税帳(国家の倉庫の出納簿)はこの令に則って、一から万まで下表にある大字が使われています。 かつて大字は、万にいたるまで用いられてきた。中国では現在でも全ての大字を使用するが、一部は簡体字になっています。

暗号化しておけば安心か

データを暗号化しておけば解読される心配はないのでしょうか。 きっと多くの方は、「仕事で使う内容を暗号化しておけば、パスワードを知られない限り大丈夫なのでは」と考えているのではないでしょうか。暗号文解読の危険性と鍵の変更

まず、「平文の内容と鍵を変えなければ、暗号文の内容は常に同じになる。」についてですが、この性質から、「2つの暗号文の内容が同じならば、その元となった平文の内容も同じであろう」と推測できます。たとえば、毎月、A社からB社に暗号文でデータを送信するという業務があったとします。もし、この通信を傍受している第三者がいて、3月と9月の暗号文の内容が同一であることが発見されたら、「平文の内容が同じ」「鍵も変えていない」と推測され、解読のためのヒントを与える結果となります。いったん鍵を見破られたら、翌月以降の暗号化は意味を持たなくなります。

この問題に対する基本的な解決策が、「平文の内容が同じでも、鍵を変えれば暗号文は変わる。」です。暗号文が変わるため、解読のヒントを与えることはありません。また、鍵を毎回変更すれば、解読者が多大な苦労の末に鍵を見破ったとしても、次回は鍵が変わっているため、毎回、同じ苦労を強いることができます。

暗号アルゴリズムに潜む弱点

前回は鍵を変更することの重要性について説明しました。今回は、暗号アルゴリズム自体の危険性について説明します。「暗号アルゴリズムと鍵が分かれば復号は容易である。」ことです。この性質から分かることは、「第三者に対して、暗号アルゴリズムか鍵のいずれか一方は秘密にしておかなければならない」ということです。では、いずれか一方だけを秘密にするとしたら、どちらを秘密にすればよいでしょうか。両方とも秘密にしておけば良さそうに思えますが、現在では、暗号アルゴリズムを公開するのが主流です。

現在普及している主な暗号アルゴリズムは、すべて仕様が公開されています。その理由は、秘密はいずれ暴露されるものであり、むしろ公開することによって外部の専門家からアルゴリズム上の弱点を指摘してもらった方が得策だと考えられているからです。その結果、弱点が見つからなかった暗号アルゴリズムは「安全な暗号」として世間から認知されるわけです。逆に、公開されていない暗号アルゴリズムは「弱点が潜んでいるかもしれない=信用できない暗号」と見みなされても仕方がありません。

わかりやすい例として、シーザー暗号の致命的な弱点を紹介します。「鍵=26」を指定すると、どのような暗号文になるか想像してみてください。暗号化する意味がありませんね。また、復号する時は暗号化する時に使った鍵と同じ鍵を使用します。前述したシーザー暗号の場合、「鍵=26」以外の鍵でも元どおりの平文に戻ってしまいます。たとえば、「鍵=1」で暗号化された暗号文は、「鍵=27、53、79・・・」でも正しく復号されます。つまり、鍵の値が26で割って1余る値であればなんでも復号できてしまいます。これらも暗号アルゴリズム上の弱点と言えます。

わかりやすい例として、シーザー暗号の致命的な弱点を紹介します。「鍵=26」を指定すると、どのような暗号文になるか想像してみてください。暗号化する意味がありませんね。また、復号する時は暗号化する時に使った鍵と同じ鍵を使用します。前述したシーザー暗号の場合、「鍵=26」以外の鍵でも元どおりの平文に戻ってしまいます。たとえば、「鍵=1」で暗号化された暗号文は、「鍵=27、53、79・・・」でも正しく復号されます。つまり、鍵の値が26で割って1余る値であればなんでも復号できてしまいます。これらも暗号アルゴリズム上の弱点と言えます。現在使用している暗号アルゴリズムに弱点が報告されていないか、時々チェックすることも重要です。

面倒な添付ファイルの暗号化に意味はあるのか?

昔から議論され続けている情報セキュリティの定番ネタと言えば「メール添付ファイルのZIPパスワード化問題」です。今でも多くの会社が、メールでファイルを送信するときに、まずは送信するファイルをZIPで圧縮し、そのZIPファイルにパスワードを設定し、1通目のメールでパスワード保護されたZIPファイルを送り、その後、パスワードを書いた2通目のメールを送るという、とても面倒な作業を行っています。実際、少し古い資料ですが、IPA(情報処理推進機構)が2012年に発行した「電子メール利用時の危険対策のしおり」には、この方法でメールを送ることが推奨されています。

電子メールを安全に送受信するために、メールの本文や添付ファイルを暗号化する

ことができます。

お手軽な方法として、添付ファイルのみを圧縮・解凍ソフトの

暗号化機能によって暗号化する(パスワード保護する)ことも効果的です。

しかし、この方法には多くの批判があることも事実です。最も主な批判は、「メールを技術的に盗み見ようとしているクラッカーが、もし1通目のメールを盗み見ることに成功したのなら、普通に考えて、2通目のメールも盗み見られているだろう」というものです。安全のためにパスワードを別送しているのに、結局パスワードまで盗み見られてしまっていたら、元も子もありません。

どうしてメールの添付ファイルにパスワードをかけるのか

誤送信対策

メールを送った瞬間に「違う宛先に送った事に気づく」ことは無いでしょうか。メール送信前にあれだけ確認したはずなのに、メールを送った数秒後に間違いに気づき、血の気が引くような思いをしたことのある人もいると思います。

そんな時に、「メール添付ファイルのZIPパスワード化」をしていると安心できます。

もし、重要な情報を添付したメールを、誤った宛先に送ってしまったとしても、2通目を送る前に誤送信に気づけば、情報漏えいまでは至りません。間違えて送ってしまった添付ファイルにはパスワードがかかっているため、滅多なことがない限り、中身が流出する可能性がありません。

パフォーマンス、他社への思いやり、コンプライアンス上の問題

「メール添付ファイルのZIPパスワード化」が技術的に余念のない対策だと考えている人もいます。そのように考えている人や会社に対して、きちんとパスワードがかかった添付ファイルを送ると、「あの会社はセキュリティちゃんとしてるな…」と思われ、自社の信頼向上に繋がる可能性もあります。

また、万が一流出した時に、「弊社はパスワードを掛けるという技術対策をしていました」という弁明になりえます

。

Pマーク、ISMS認証を取得するために、やめられない!

意外と多いのがこの理由です。PマークやISMSとは、「うちの会社の情報セキュリティはしっかりしてるよ!」ということを取引先や顧客に示すために、外部の認証機関から得るお墨付きのようなものです。PマークやISMSを取得するためには、審査機関に依頼をして審査を受ける必要があります。

このときに、「機密情報を含むファイルをメールで送信するときはパスワードをかけて、そのパスワードを別送する」というルールを作っておかないと、審査が通りにくくなってしまうのが現状です。

(特にPマークの取得の審査では、その傾向が強いです。)

例えば、Pマークの審査機関の1つである「情報サービス産業協会」では、「個人情報を含む添付ファイルにはパスワードをかけること」という内容を、審査項目として明確に規定しています。

個人情報を含む添付ファイルを取扱う際に、セキュリティ対策(データの暗号化、

パスワード設定など)の措置を講じることを新たに追加した。

(引用:情報サービス産業協会,2010「プライバシーマーク審査のお知らせ」)

ZIPパスワード化に本質的な意味はあるか

メール添付ファイルのZIPパスワード化に、「本質的な意味」はあるのでしょうか。

「本質的な」とは、パフォーマンスのためや、Pマーク・ISMSの規格のため以外の、ということです。

結論から言えば、技術的な対策としては不安が残るが、ヒューマンエラー対策としては十分に機能すると考えられます。

記事の初めに述べたように、仮にメールが何者かに盗み見られているとするならば、パスワードをわざわざ2通目に送ったとしても、何の対策にもなりません。

しかし、これも先に述べた通りですが、送る側の人間の誤送信対策にはなり得ます。

もし、相手先の他の社員にも見られてはいけないような、非常に機密性の高いファイルを送る必要が生じたとします。

その場合には、ファイルにはパスワードをかけて、そのパスワードを「別のメールで」送らないと、誤ってメールが社内で転送されてしまったときに、ファイルが他社員に流出してしまう可能性があります。

もちろん、メール受信者は「これだけ機密性の高いファイルなのだから、自社の社員にも漏らすまい!」と心がけるでしょう。

しかし、人間なのですから、いつ間違って、その添付ファイルを含んだメールを転送してしまうか、わかりません。

もし、転送先が社外ならば、完全に取り返しのつかないことになってしまいます。

このZIPパスワード化問題が議論の場に上がるとき、技術的な側面から問題視されることが多いです。

しかし、情報セキュリティとは完璧な技術で情報を守り固めるだけでなく、極力ヒューマンエラーをなくし、うっかりミスなどで情報を外部に流出させないという観点も非常に大切です。

事実、多くの情報セキュリティ事故は、標的型メールをはじめとして、従業員のうっかりミスやヒューマンエラーによって生じています。

ZIPパスワード化は、確かに技術的な側面からは情報セキュリティレベルを上げる可能性は低いかもしれません。

しかし、人間のうっかりミスをなくすという観点から見ると、立派な情報セキュリティ対策になっていると考えられます。

ZIPパスワード化を取り巻く環境と、それに代わる代替案

Zipパスワード化の作業は、実際にやろうとするとかなりの手間です。

まず、添付ファイルをZIPに圧縮して、堅牢なパスワードを考え、設定し、メールに添付して送り、更にパスワードを送る必要があります。

ZIPパスワードの自動化サービスは、これらの作業を全て自動で行ってくれます。より具体的に説明すると、送信者はZIPパスワード化したいファイルを何もせずメールに添付して送信するだけで、サーバ側で勝手にZIPパスワード化され、そのパスワードを受信者のもとに届けてくれます。しかも2通に分けて。

このサービスはとても便利なように見えますが、先ほど述べたようにメールが何者かに盗み見られている場合は、対策としては不十分です。

では、安全に添付ファイルを届けたい場合の代替案をご紹介します。

安全に添付ファイルを届けたい場合の代替案

DropboxやBoxに代表されるような、オンラインストレージサービスを利用するという方法です。IT系の企業は、メールにファイルを添付するという文化を捨て、この方法を取っている会社が増えています。例えばBoxを例に取ると、共有したいファイルをあらかじめ共有フォルダにいれておき、そのフォルダに、ファイルを共有したい人を招待することで、ファイルの閲覧やダウンロードが可能となります。

ファイルへのアクセス履歴やダウンロード履歴も見ることができるため、より安全にファイルを共有することができます。

このことから、ヒューマンエラーをなくすことだけに執着するのではなく、起きてしまった後の対策として大切なことなのです。面倒と思われる処理でも、後々の信頼を損なってしまうことを起こした後では、自分だけではなく、自社、相手会社にも影響が及びます。一つ一つ悪い可能性を潰すことによって、こういった最悪の結果を回避するといった意味では、寧ろ楽な法だと私は思います。

公衆電話から暗号文を送信できる?

これは、また暗号とは違いますが、昨年とあるツイートが話題を呼びました。それは、公衆電話から携帯電話にメッセージを送れるというものです。

やり方としては、一般電話から「090-310-1655」に電話をします。

次に相手先の電話番号を入力します。

続いて、「*2*2」と打ち込み、これでメッセージを送る準備が整いました。

そして、お待ちかねのメッセージの打ち方ですが、ポケベル打ちというものを使います。

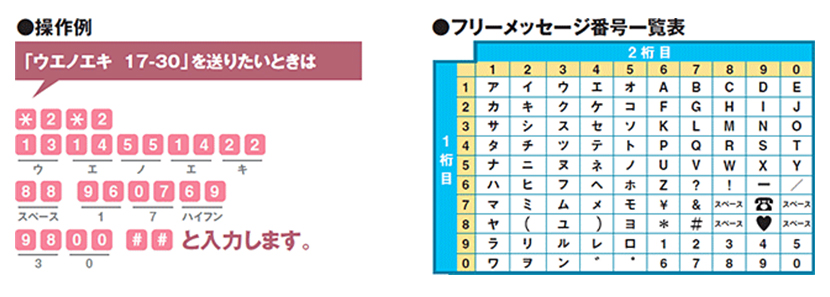

下の画像がそのポケベル打ちの表となっています。

例えば「ア」なら「11」、「ス」なら「33」、「ロ」なら、「95」と打ち込みます。

そして、最後に「##」と入力して、送信完了です。

飲み会で盛り上がる、「昔のポケベルあるある」

今となっては懐かしいポケベル。今から約20年前、まだ携帯電話が高嶺の花だった時代、学生のあいだで大流行したポケットベル(以降ポケベル)。1968年に初めて登場したころは、「音が鳴る」だけ。ただただ誰かが連絡を取りたがっていることが分かるだけ、というシンプルな機能でした。

最近、公衆電話でメールが遅れると話題になり、10代からはそのやり方が暗号でやり取りしているみたいと、話題にもなりました。 やがて液晶モニターがつき、プッシュホンから相手に数字(電話番号)を送ることが可能に。何しろそれまでは離れた友だちとリアルタイムにコミュニケーションを取る手段なんかありませんでしたからね。「0840」(おはよう)などの数字をもじった「ポケベル打ち」や、「11→あ」「12→い」「21→か」とする「2タッチ入力」とともに、93年頃には女子高生を中心に大ブレークしました。......ただし、ひと文字でも打ち間違えると、意味がさっぱり分りませんでしたけどね。

今回は、ポケベルについての「あるあるネタ」をご紹介。当時のユーザーにとっては落涙必至のポケベルメモリーズです

休み時間のたびに、学校の公衆電話に長蛇の列ができました

ポケベルといえば女子高生。女子高生がおしゃべり大好きなのは今も昔も変わりありません。現代の高校生がLINEを利用しているのと同じように、当時の高校生はポケベルを上手に使って友だちや彼氏とひっきりなしにコミュニケーションを取っていました。そのおかげで、休み時間のたびに公衆電話には長蛇の列、なんていう学校もありました。当時の学生にとって、公衆電話とポケベルはなくてはならない必需品だったわけですね。

数字の意味が分からず待ち合わせで会えなかった

例えば「1052167」は「どこにいるの?」。「0833」は「オヤスミ」。さらには「114106」は「アイシテル」と読むのがいわゆる「ポケベル打ち」。プッシュホンから数字を送ることしかできないので、暗号化してコミュニケーションを取っていました。誤読はもちろん、打ち間違えや、友だちのあいだでの独自ローカル読みなどもあり、ポケベルは持っていてもポケベル打ちに慣れていない男子などは解読するのにひと苦労。待ち合わせに失敗することも多々ありました。......まぁでも気になる子からのポケベル打ちを解読中のあのドキドキがたまらなかったんですけどね。

家がプッシュ式の電話じゃなかったので、返信は次の日以降

ポケベルにメッセージを送るには、プッシュ式の電話機を使わなければいけません。しかし、当時の家電(いえでん)はまだダイヤル式の黒電話も多く使われていました。自宅からメッセージを送ることができないので、メッセージがあるたびに、わざわざ近所の公衆電話まで出向いたものです。冬の夜、テレホンカード1枚持って外に出るの、寒かったなぁ。